Cách vô hiệu hoá SSL 3.0 trên CPanel

Hiện tại giao thức SSL 3.0 đã không còn an toàn và là một trong các nhân tố gây nên lỗ hổng bảo mật POODLE cho máy chủ. Để máy chủ có thể hoạt động an toàn, bạn cần phải vô hiệu hoá SSL 3.0 cho Apache và chuyển sang dùng TLS (1.0, 1.1 hoặc 1.2).

Đối với server chạy Cpanel, bạn cần phải đăng nhập vào WHM với quyền admin để thực hiện việc vô hiệu hóa SSL 3.0 theo các bước sau đây:

1. Đăng nhập vào WHM với quyền admin.

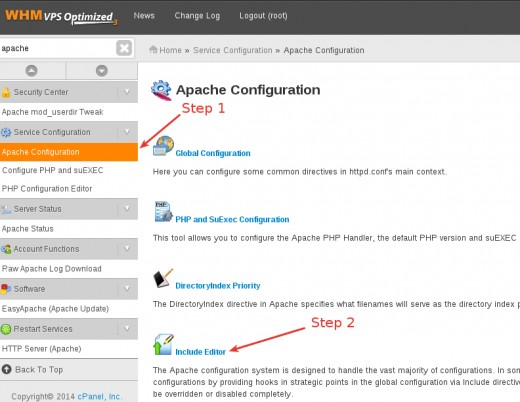

2. Trong ô tìm kiếm ở góc trên bên trái, gõ vào apache để tìm kiếm. Sau đó, trong khung bên trái chọn mục "Apache Configuration".

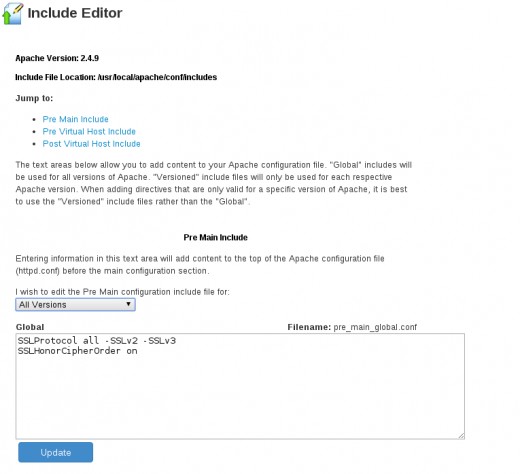

3. Trong khung bên phải chọn mục "Include Editor".

4. Trong mục "Pre Main Include" chọn mục "All Versions". Sau đó, trong khung soạn thảo nhập vào nội dung bên dưới nếu là CentOS 6.x:

SSLHonorCipherOrder On

SSLProtocol -All +TLSv1 +TLSv1.1 +TLSv1.2

Nếu bạn đang dùng CentOS 5.x, vui lòng nhập vào nội dung sau:

SSLHonorCipherOrder On

SSLProtocol -All +TLSv1

5. Sau khi nhấn nút "Update", bạn cần phải nhấp tiếp nút "Restart Apache" để khởi động lại Apache.

Nếu Apache khởi động lại thành công, máy chủ của bạn đã được vô hiệu hóa SSL 3.0 thành công.

6. Kiểm tra lại máy chủ:

Bạn có thể test bằng lệnh sau:openssl s_client -connect www.yourssldomain.com:443 -ssl3

Bạn sẽ nhận được kết quả sau:

CONNECTED(00000003)

140421693269648:error:14094410:SSL routines:SSL3_READ_BYTES:sslv3 alert handshake

failure:s3_pkt.c:1275:SSL alert number 40 40421693269648:error:1409E0E5:SSL routines:

SSL3_WRITE_BYTES:ssl handshake failure:s3_pkt.c:598: